Passwörter nach 90 Tagen ändern?

Hintergrund

Wer würde auch nur eine diese Sicherheitsregeln anwenden, ohne sie vorher zu hinterfragen? Genauso sollten auch aktuelle Sicherheits-Checklisten regelmäßig auf ihre Aktualität überprüft werden. Ich möchte mich hier auf den PCI Data Security Standard (PCI DSS) beziehen, insbesondere die Requirement 8.2.4: Change user passwords at least every 90 days. Diese Regel wurde bereits seit 2010 in wissenschaftlichen Studien widerlegt. Dennoch halten viele weiterhin stoisch an solchen veralteten Sicherheits-Regeln fest.

»Encourage your loved ones to change passwords often, making them long, strong, and unique.« – https://twitter.com/FTC/status/692449830040375296

Wer hat solche Sprüche noch nicht gehört. Wir sollen uns immer neue und komplexere Passwörter ausdenken, am Besten noch jeden Monat ein Neues. Dieser offizielle Tweet von der Federal Trade Commision im Januar 2016 hat die Lorrie Cranor als CTO veranlasst, dieses scheinbar unerschütterliche Gesetz anzufechten (Quelle: arstechnica). Sie hatte dabei zwar Widerstände, konnte sich aber letzendlich durchsetzen:

»Verifiers SHOULD NOT require memorized secrets to be changed arbitrarily (e.g., periodically). However, verifiers SHALL force a change if there is evidence of compromise of the authenticator.« – NIST Digital Identity Guidelines (seit 2017)

Seit 2016 verbreitet sich immer weiter die Ansicht, dass der regelmäßige Zwang zum Passwort-Wechsel nicht die erhoffte Sicherheit bringt, sondern im Gegenteil eine neue Sicherheitslücke einführt. Als Beispiel seien hier die britische Communications Electronics Security Group (CESG) und National Cyber Security Centre (2016), amerikanische NIST (2017), Microsoft (2019) und die deutsche BSI (2020) genannt. Auch der Author der ursprünglichen Regel hat gegenüber dem Wall Street Journal zu Protokoll gegeben, dass er diese Vorgaben inzwischen bereut.

Lösung

Anstelle von dem gezwungenem regelmäßigen Passwortwechsel sollte man sich automatisiert über Sicherheitsvorfälle informieren lassen und basierend darauf das Passwort ändern. Natürlich erhöht die Multi-Faktor-Authentifizierung (MFA) die Sicherheit zusätzlich, darf aber auch nicht überschätzt werden. Wenn man den zweiten Faktor an der gleichen Stelle wie das Passwort speichert, hebelt man das System Benutzerseitig aus. Deshalb muss man sich immer gut überlegen, wo man welche Passwort-Faktoren abspeichert.

Eine Liste der Weltweit größten Daten-Lecks zeigt, dass die Anzahl der Hacks und die dabei gewonnene Datenmenge stetig zunimmt. Glücklicherweise wird man hier nicht alleine gelassen. Das Internet ist voller kostenloser Tools, die dabei helfen (hier ein kleiner Ausschnitt):

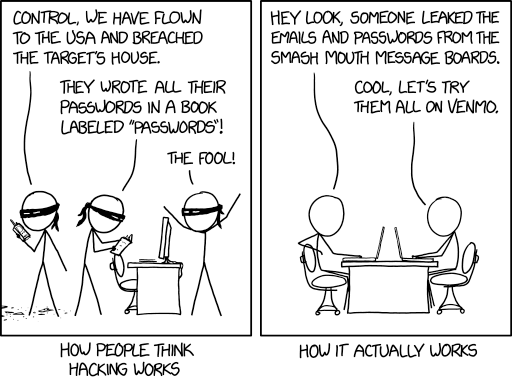

- Infografik

- Wie man Passwörter klaut und absichert.

- HaveIBeenPwned

- Prüft kostenlos, ob Passwort oder E-Mail in einem Daten-Leck vorhanden sind. Kauft regelmäßig neue Daten auf dem Schwarzmarkt (mit RSS abbonierbar).

- DeHashed

- Wenn man Geld dafür hat, kann man auch nach Adressen, Usernames oder anderen privaten Daten suchen (und sich die Passwörter anzeigen lassen).

- Password Managers

- Wähle einen sicheren und bequemen Passwort Manager deiner Wahl. Dieser kann für jeden Service ein neues sicheres Passwort erstellen und diese auf bekannte Daten-Lecks überprüfen.

- zxcvbn

- Passwort Checker mit vielen einstellbaren Richtlinien.

- digital-defense.io

- Persönliche Sicherheits Checkliste (github)

- awesome-privacy.xyz / privacytools.io

- Software, die Privatsphäre schützt.

- privacy.sexy

- Kommandozeilen Befehle (bash, PowerShell) zum schützen der Privatsphäre (weil Privatsphäre sexy ist).

Fazit

Insbesondere im Bereich der Cyber-Abwehr muss man regelmäßig auch bestehendes Wissen und etablierte Standards hinterfragen. Zusätzlich müssen wir aufhören, die Systeme ausschließlich durch abhakbare Sicherheits-Listen zu betrachen, da diese nur einen Mindeststandard etablieren.

Am besten hat dies John Lambert ausgedrückt:

Biggest problem with network defense is that defenders think in lists. Attackers think in graphs. As long as this is true, attackers win.

[…]

Your network is a directed graph of credentials. Hacking is graph traversal. See the graph or all you’ll see is exfil.

Quelle: John Lambert (X, LinkedIn): Defenders Mindset